近年、サイバー攻撃のひとつであるランサムウェアによる被害が急増しており、企業にとって深刻な脅威となっています。直近では2024年6月にKADOKAWAが受けた「BlackSuit」と名乗るハッカー集団による攻撃は、多くの注目を集めました。この攻撃により、同社のサービスや業務が停止し、顧客や取引先のデータが流出する事態に。企業の信頼性を揺るがすだけでなく、業務の再開には長期にわたる時間が必要となりました。

そこで本記事では、ランサムウェアの脅威や感染経路、そして被害を最小限に抑えるための対策について詳しく解説します。

━━━━━━━━━━━━━━━━━━━━━━━━━━

CONTENTS

1.KADOKAWAを襲ったランサムウェアとは?

2.ランサムウェアの感染を防ぐのが困難な理由

3.ランサム被害に備えたバックアップのススメ

4.サイバー攻撃への備えもJIMUKIにお任せ

━━━━━━━━━━━━━━━━━━━━━━━━━━

1.KADOKAWAを襲ったランサムウェアとは?

2024年6月8日、KADOKAWAは「BlackSuit」を名乗るロシアのハッカー集団によるランサムウェア攻撃を受けました。傘下の株式会社ドワンゴが運営するニコニコ動画やニコニコ生放送などのサービスが停止し、大規模な業務停止に追い込まれる事態に。KADOKAWAの業務サーバーも使用不能となり、書籍の受注停止や物流の遅延などの被害も発生。取引先や従業員の情報漏洩も確認され、企業としての信頼も大きく揺らぎました。

加えて、ハッカー集団は1.5テラバイトのデータを盗んだと主張し、身代金を支払ったにもかかわらずデータの復旧には失敗。被害はそれだけに留まらず、ダークウェブ上で盗まれた情報が公開され、ニコニコ動画のシステム再構築には2か月程度を要するなど、長期にわたる影響が続きました。

1-1.ランサムウェアは近年増加するサイバー攻撃

KADOKAWAの事例は、ある意味で典型的なランサムウェアの被害例です。近年、ランサムウェアによる被害は急増しており、2023年には世界中の企業や組織の約10%が攻撃を受けました。

特にアジア・パシフィック地域では11%が被害に遭う事態に。これは、10社に1社がランサムウェアによる攻撃を受けている計算になります。また、米国では自動車ディーラー向けシステムや公共図書館が被害を受け、業務停止に陥った例もあります。サイバー犯罪の被害額は2025年に10.5兆米ドル(約1,680兆円)に達すると予測されており、迅速な対策が必要です。

2.ランサムウェアの被害を防ぐのが困難な理由

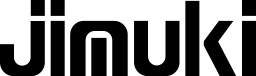

ランサムウェアの被害防止は非常に困難です。その主な理由は、ウィルス対策ソフトなどで防げる単純な攻撃という訳では無いからです。まずは、2023年におけるランサムウェアの侵入経路を見てみましょう。

数年前はランサムウェアの感染は主にメールからでした。例えばエモテット(Emotet)が流行し、不審な添付ファイルを開かないようにという注意を聞いた覚えがあるかも知れません。しかし、現在では様相が全く違います。社外から社内にアクセスできる「VPN機器」と「リモートデスクトップ」の利用がほとんどで、これら2つの経路だけで合わせて80%を超えています。

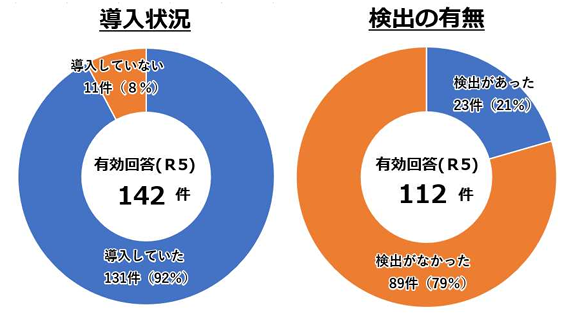

さて、上記のランサムウェア被害にあった企業では、セキュリティソフト等は導入していなかったのでしょうか?

もちろん9割以上の企業はウイルス対策ソフトを導入していたのです。しかし、検出はされませんでした。現在のランサムウェアはウイルスではなく、むしろハッキングツールというイメージなのです。

2-1.塞ぐのが困難なセキュリティーホールの存在

現在ではリモートワークの普及で、外部から社内へアクセス出来るように、VPNやリモートデスクトップを活用している企業が多くあります。これらはとても便利なものですが、弱点にもなりえます。

例えば、パスワードを使いまわしていた事によってパスワードが漏えいしたケースを考えてみましょう。どれだけセキュアな環境を構築していたとしても、正しいパスワードを使い正規のルートから浸入されてしまえば、被害を防ぐのは難しくなります。

また、機器自体が持つ脆弱性や設定のミスがあれば、そこを狙ってサイバー攻撃が仕掛けられてしまいます。実際に、徳島県の半田病院ではセキュリティ機器の管理用VPNのパスワードが漏洩して侵入されてしまいました。その後、社内サーバのパスワードの長さを5桁に設定していたことが原因で、ハッカーの総当たり攻撃による突破を許してしまいました。後から考えれば対策に不備があったと思えますが、現実には脆弱性がある事に気づかないまま利用し続けてしまっている事がほとんどです。

こうした事態に備え、システム内での不審な挙動を検知するEDRを用いた対処法も近年では注目されています。ただし、費用面や導入の手間を考えると、中小企業では難しいのが実情です。

2-2.サイバー攻撃の敷居を下げたRaaSの存在

最近では、RaaS(Ransomware as a Service)と呼ばれるサイバー攻撃支援サービスがダークウェブ上で提供されています。

例えば、LockBitなどのRaaSは、特別な技術知識を持たない一般ユーザーでも簡単にサイバー攻撃を仕掛けられるマニュアルやツールが公開されています。このような攻撃の敷居の低さが、ランサムウェアの脅威をさらに増大させている要因のひとつです。

3.ランサム被害に備えたバックアップのススメ

ランサムウェア攻撃による最大のリスクは、データが失われることです。データが暗号化され、復旧できなければ、企業は事業を継続することが難しくなり、顧客や取引先からの信頼も大きく損なわれます。

- データが暗号化され、アクセス不能になる

- 身代金を支払わなければ復旧できない場合がある

- 身代金を支払っても、正しい鍵が送られる保証はない

- データが復旧できても、システムが安全でない可能性がある

このようなリスクを避けるためには、ランサムウェアに感染する前に確実なバックアップを取っておくことが大切です。

3-1.「boxir」がバックアップ体制整備をサポート

JIMUKIでは、ローカルデータとAWSクラウドへのバックアップを組み合わせたハイブリッド型のバックアップソリューション「boxir」を提供しています。「3-2-1ルール」に基づいた運用を採用しており、このルールでは以下の手順が取られます。

- データを3か所に保管

- 2つは異なるメディアに保存

- 1つはオフサイト(クラウドや物理的に離れた場所)に保管

ローカルデータが破壊されたとしてもクラウドに保存されたバックアップを利用して復旧が可能。クラウドバックアップは外部からは見えない場所に保存され、攻撃者がアクセスすることは困難です。実際に、KADOKAWAの実例においても、AWS(Amazon Web Services)に保存されていた動画データはサイバー攻撃の影響は受けていません。

また、NASのデータもバックアップされるため、大量のデータを取り扱う企業でもスムーズに運用できるのも魅力です。さらに、「boxir」にはスナップショット機能が搭載されており、ランサムウェア感染前のシステム状態を迅速に復元することが可能です。定期的にスナップショットを取得しておけば、感染時にもスムーズにシステムを復旧できます。

4.サイバー攻撃への備えもJIMUKIにお任せ

ランサムウェア攻撃の脅威がますます高まる中で、完璧に防ぐ手段は存在しません。そのため、万が一の事態に備えて、しっかりとしたバックアップ体制を構築することが重要です。

JIMUKIでは、企業向けに強固なバックアップ体制を提供し、ランサムウェアに対するリスクを最小限に抑えるサポートを行っています。今すぐバックアップの見直しと強化を検討し、データ保護の第一歩を踏み出しましょう。

▼セキュリティ対策とリスク管理を相談する▼

サイバー攻撃への備えや堅牢なバックアップ体制構築ならJIMUKI